ข้อควรทราบ: การอัปเดท Windows RT ต้องทำผ่านทางเว็บไซต์ Microsoft Update เท่านั้น

บทสรุปสำหรับผู้บริหาร

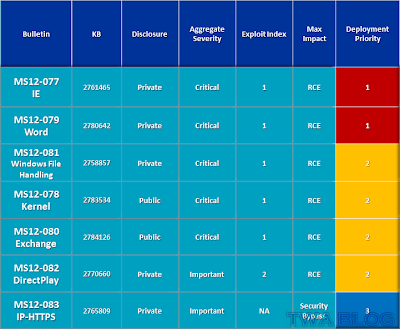

ไมโครซอฟท์ออกอัปเดทความปลอดภัยเดือนธันวาคม 2555 จำนวน 7 ตัว แบ่งเป็นอัปเดทสำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงวิกฤตจำนวน 5 ตัว และอัปเดทสำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงสูง 2 ตัว เพื่อปรับปรุง 12 ช่องโหว่ความปลอดภัยในผลิตภัณฑ์ซอฟต์แวร์ต่างๆ รายละเอียดดังต่อไปนี้

- MS12-077: สำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงวิกฤตใน Internet Explorer ที่ใช้ทำ Remote Code Execution ได้

- MS12-078: สำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงวิกฤตใน Windows ที่ใช้ทำ Remote Code Execution ได้

- MS12-079: สำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงวิกฤตใน Word และ Office Web Apps ที่ใช้ทำ Remote Code Execution ได้

- MS12-080: สำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงวิกฤตใน Exchange Server ที่ใช้ทำ Remote Code Execution ได้

- MS12-081: สำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงวิกฤตใน Windows ที่ใช้ทำ Remote Code Execution ได้

- MS12-082: สำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงสูงใน Windows ที่ใช้ทำ Remote Code Execution ได้

- MS12-083: สำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงสูงใน Windows ที่ใช้ทำ Security Bypass ได้

Deployment Priority - December 2012 (เครดิต: Microsoft)

อัปเดทที่ไมโครซอฟท์แนะนำให้ทำการติดตั้งเป็นกรณีเร่งด่วน

MS12-077: เป็นอัปเดทสำหรับปิด 3 ปัญหาช่องโหว่ความปลอดภัย (ไม่มีการเปิดเผยรายละเอียดต่อสาธารณะ) ใน Internet Explorer ที่มีความรุนแรงวิกฤตใน IE9 และ IE10 เวอร์ชันสำหรับ Windows ลูกข่ายทุกเวอร์ชันรวมถึง Windows 8 และมีความรุนแรงปานกลางในเวอร์ชันสำหรับ Windows Server โดยช่องโหว่เหล่านี้สามารถใช้ทำการรันโค้ดอันตรายเพื่อโจมตีระบบจากระยะไกล (Remote code execution) ได้เมื่อผู้ใช้ทำการเปิดหน้าเว็บที่มีการฝังโค้ดอันตรายด้วย IE ที่มีช่องโหว่ความปลอดภัย ในกรณีที่การโจมตีประสบความสำเร็จผู้โจมตีก็จะได้รับสิทธิ์ในระดับเดียวกับสิทธิ์ของผู้ใช้ที่กำลังล็อกอินเข้าระบบในขณะที่ถูกโจมตี อัปเดท MS12-077 แก้ไขช่องโหว่ความปลอดภัยดังต่อไปนี้

- InjectHTMLStream Use After Free Vulnerability - CVE-2012-4781

- CMarkup Use After Free Vulnerability - CVE-2012-4782

- Improper Ref Counting Use After Free Vulnerability - CVE-2012-4787

MS12-079: เป็นอัปเดทสำหรับปิดปัญหาช่องโหว่ความปลอดภัย (ไม่มีการเปิดเผยรายละเอียดต่อสาธารณะ) ใน Microsoft Office ที่มีความรุนแรงวิกฤตใน Word 2007 และ Word 2010 และมีความรุนแรงสูงใน Word 2003, Word Viewer ทุกเวอร์ชัน, Microsoft Office Compatibility Pack และ Office Web Apps โดยช่องโหว่นี้สามารถใช้ทำการรันโค้ดอันตรายเพื่อโจมตีระบบจากระยะไกลได้เมื่อผู้ใช้ทำการเปิดไฟล์ RTF ที่มีการฝังโค้ดอันตรายด้วยโปรแกรมที่มีช่องโหว่ความปลอดภัย ในกรณีที่การโจมตีประสบความสำเร็จผู้โจมตีก็จะได้รับสิทธิ์ในระดับเดียวกับสิทธิ์ของผู้ใช้ที่กำลังล็อกอินเข้าระบบในขณะที่ถูกโจมตี อัปเดท MS12-079 แก้ไขช่องโหว่ความปลอดภัยดังต่อไปนี้

- Word RTF 'listoverridecount' Remote Code Execution Vulnerability - CVE-2012-2539

อัปเดทสำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงวิกฤต

อัปเดทสำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงวิกฤต 5 ตัว ดังนี้

MS12-077: Cumulative Security Update for Internet Explorer (2761465)

อัปเดทลิงก์: http://technet.microsoft.com/en-us/security/bulletin/MS12-077

ผลกระทบ: Remote Code Execution

ซอฟต์แวร์ที่ได้รับผลกระทบ:*

- Internet Explorer 6/7/8/9 และ Internet Explorer 10 บน Windows ทุกเวอร์ชันที่สนับสนุน

MS12-078: Vulnerabilities in Windows Kernel-Mode Drivers Could Allow Remote Code Execution (2783534)

อัปเดทลิงก์: http://technet.microsoft.com/en-us/security/bulletin/MS12-078

ผลกระทบ: Remote Code Execution

ซอฟต์แวร์ที่ได้รับผลกระทบ:*

- Windows XP, Windows Vista, Windows 7, Windows 8 และ Windows RT

- Windows Server 2003, Windows Server 2008, Windows Server 2008 R2 และ Windows Server 2012

MS12-079: Vulnerability in Microsoft Word Could Allow Remote Code Execution (2780642)

อัปเดทลิงก์: http://technet.microsoft.com/en-us/security/bulletin/MS12-079

ผลกระทบ: Remote Code Execution

ซอฟต์แวร์ที่ได้รับผลกระทบ:*

- Microsoft Word 2003, 2007 และ 2010

- Microsoft SharePoint Server 2010 และ Microsoft Office Web Apps 2010

MS12-080: Vulnerabilities in Microsoft Exchange Server Could Allow Remote Code Execution (2784126)

อัปเดทลิงก์: http://technet.microsoft.com/en-us/security/bulletin/MS12-080

ผลกระทบ: Remote Code Execution

ซอฟต์แวร์ที่ได้รับผลกระทบ:*

- Exchange Server 2007 และ Exchange Server 2010

MS12-081: Vulnerability in Windows File Handling Component Could Allow Remote Code Execution (2758857)

อัปเดทลิงก์: http://technet.microsoft.com/en-us/security/bulletin/MS12-081

ผลกระทบ: Remote Code Execution

ซอฟต์แวร์ที่ได้รับผลกระทบ:*

- Windows XP, Windows Vista, และ Windows 7

- Windows Server 2003, Windows Server 2008 และ Windows Server 2008 R2

อัปเดทสำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงสูง

อัปเดทสำหรับปรับปรุงช่องโหว่ความปลอดภัยความรุนแรงสูงมีจำนวน 2 ตัว ดังนี้

MS12-082: Vulnerability in DirectPlay Could Allow Remote Code Execution (2770660)

อัปเดทลิงก์: http://technet.microsoft.com/en-us/security/bulletin/MS12-082

ผลกระทบ: Remote Code Execution

ซอฟต์แวร์ที่ได้รับผลกระทบ:*

- Windows XP, Windows Vista, Windows 7 และ Windows 8

- Windows Server 2003, Windows Server 2008, Windows Server 2008 R2 และ Windows Server 2012

MS12-083: Vulnerability in IP-HTTPS Component Could Allow Security Feature Bypass (2765809)

อัปเดทลิงก์: http://technet.microsoft.com/en-us/security/bulletin/MS12-083

ผลกระทบ: Security Feature Bypass

ซอฟต์แวร์ที่ได้รับผลกระทบ:*

- Windows Server 2008 R2 และ Windows Server 2012

* อ่านรายละเอียดรายชื่อเวอร์ชันของซอฟต์แวร์ที่ได้รับผลกระทบได้ที่เว็บไซต์ Microsoft Security Bulletin Summary for December 2012

การอัปเดทระบบ

ผู้ใช้ Windows และซอฟต์แวร์ที่ได้รับผลกระทบสามารถทำการอัปเดทผ่านทางอินเทอร์เน็ตจากเว็บไซต์ Microsoft Update หรือทำการอัปเดทผ่านทางเซิร์ฟเวอร์ Windows Server Update Services (WSUS) ทั้งนี้ ตั้งแต่วันที่ 12 ธันวาคม 2555 เป็นต้นไป

ความเห็นของผู้เขียน

เนื่องจากอัปเดทความปลอดภัยเดือนธันวาคม 2555 มีอัปเดทสำหรับปรับปรุงช่องโหว่ความปลอดภัยรุนแรงวิกฤตใน Windows และ Internet Explorer ซึ่งมีผลกระทบในวงกว้าง ดังนั้นเพื่อความปลอดภัยให้ผู้ดูแลระบบ (และผู้ใช้) ทำการติดตั้งอัปเดทระบบให้เรียบร้อยในทันทีที่ทำได้ โดยเฉพาะอย่างยิ่งอัปเดท MS12-077 ซึ่งมีผลกระทบ Internet Explorer ทุกเวอร์ชัน และ MS12-079 ซึ่งมีผลกระทบ Word 2007 และ Word 2010

บทความโดย: TWA Blog

แหล่งข้อมูลอ้างอิง

Microsoft Security Center

For the December 2012 Bulletin Release

Copyright © 2012 TWA Blog. All Rights Reserved.

0 Comment:

Post a Comment