การคอนฟิก Logging & Debugging บน Cisco Router

1. เปิดใช้งานความสามารถในการเก็บบันทึกค่าการทำงานของ Router เพื่อใช้เก็บบันทึกค่าการทำงานและความผิดพลาดต่างๆ ที่เกิดขึ้น และส่งแพ็กเก็ตไปยังเครื่องคอมพิวเตอร์ที่ใช้ในการเก็บ Syslog บนในเครือข่ายที่น่าเชื่อถือ โดยจะต้องแน่ใจว่าเส้นทางที่ส่งข้อมูลเป็นเครือข่ายที่น่าเชื่อถือ

วิธีการเปิดใช้งานบน Cisco Router มีวิธีการดังต่อไปนี้

Cisco_Router1 (config) # logging on

Cisco_Router1 (config) # logging 10.1.1.200

Cisco_Router1 (config) # logging buffered

Cisco_Router1 (config) # logging console critical

Cisco_Router1 (config) # logging trap debugging

Cisco_Router1 (config) # logging facility local1

2. กำหนดค่าการทำงานของ Router โดยให้เก็บค่าเวลาลงในบันทึกการทำงานลงในล็อกด้วย โดยการตั้งค่าเวลาจากเครื่องเซิร์ฟเวอร์ NTP ที่แตกต่างกันอย่างน้อย 2 เครื่อง เพื่อให้ค่าที่ได้มีความถูกต้อง ซึ่งจะช่วยให้ผู้ดูแลระบบติดตามเหตุการณ์การบุกรุกเครือข่ายได้สะดวกแม่นยำ มีวิธีการดังตัวอย่างด้านล่าง

service timestamps log datetime localtime show-timezone

clock timezone EST -5

clock summer-time EDT recurring

ntp source Ethernet 0/1

ntp server 192.5.41.40

ntp server 192.5.41.41

3. หากมีการใช้งาน SNMP ใช้เลือกใช้ SNMP community string ที่ยากต่อการเดา คำสั่งที่ได้แสดงไว้ดังตัวอย่างด้านล่างแสดงให้เห็นถึงวิธีการในการลบค่าดีฟอลท์ Community string ของ Router และควรกำหนดให้ Community string เป็นแบบอ่านอย่างเดียว

Cisco_Router1 (config) # no snmp community public

Cisco_Router1 (config) # no snmp community private

Cisco_Router1 (config) # snmp community SEC>Ever1

Checklist ความปลอดภัย

Checklist ความปลอดภัยต่อไปนี้ออกแบบขึ้นมาเพื่อเป็นเครื่องช่วยในการตรวจสอบความปลอดภัยในการกำหนดค่าการทำงานให้กับ Router และช่วยทบทวนถึงรายละเอียดความปลอดภัยทั้งหมดที่เกี่ยวข้อง

• มีการเขียน ตรวจสอบรับรอง และประกาศใช้งานนโยบายความปลอดภัยของ Router

• ตรวจสอบเวอร์ชันของ IOS ของตัว Router ว่ามีความทันสมัยหรือไม่

• ตรวจสอบค่าคอนฟิกของ Router ที่ใช้งานว่ามีความถูกต้องชัดเจน มีการแบ็กอัพ และถูกจำกัดการเข้าถึง หรือไม่

• ตรวจสอบว่ามีการกำหนดรายละเอียดของค่าการทำงานของ Router ไว้อย่างชัดเจน มีคำอธิบายที่ครบถ้วนหรือไม่

• มีการกำหนดผู้รับผิดชอบ และมีการดูแลตรวจสอบรายชื่อผู้ใช้ Router และรหัสผ่านหรือไม่

• กำหนดรหัสผ่านที่ยากต่อการเดา และจำกัดจำนวนผู้ที่ทราบค่ารหัสผ่าน

• จำกัดการเข้าถึง Router โดยการควบคุมที่ Console, Aux และ VTY

• ยกเลิกหรือปิดบริการทุกอย่างของเครือข่ายที่ไม่จำเป็นต้องใช้งาน

• ปิดอินเทอร์เฟซทั้งหมดที่ไม่มีการใช้งาน

• ยกเลิกหรือปิดบริการที่มีความเสี่ยงที่อินเทอร์เฟซ

• กำหนดพอร์ตและโปรโตคอลที่จำเป็นต้องใช้งานในเครือข่ายให้ชัดเจน พร้อมทั้งทำการตรวจสอบด้านความปลอดภัยให้แน่ใจก่อนเปิดใช้งาน

• ใช้ Access List จำกัดความหนาแน่นในการใช้งานเครือข่าย โดยกำหนดตามพอร์ตและโปรโตคอลที่ใช้

• ใช้ Access List เพื่อสกัดกั้นการใช้หมายเลขไอพีที่สำรองไว้หรือหมายเลขไอพีที่ไม่เหมาะสม

• ใช้งานการตั้งค่าการเลือกเส้นทางแบบ Static หากจำเป็น

• โปรโตคอลที่ใช้ในการเลือกเส้นทางจะต้องถูกกำหนดให้ถูกต้องตามวิธีการที่ใช้

• เปิดใช้งานการบันทึกค่าการทำงานลงในล็อก และกำหนดเครื่องที่ใช้ในการรับและเก็บล็อก (ต้องได้รับการตั้งค่าให้ถูกต้อง)

• ตรวจสอบค่าเวลาของ Router ให้มีความถูกต้องเที่ยงตรง และควรได้รับการจัดการผ่านทาง NTP

• บันทึกค่าการทำงานลงในล็อก โดยกำหนดให้รวมข้อมูลของเวลาที่เกิดเหตุการณ์ต่างๆ ไว้ด้วย

• ตรวจสอบ พิจารณาและเก็บบันทึกการทำงานที่เกิดขึ้นในล็อกคามความเหมาะสม (ตามที่ระะบุไว้ในนโยบาย)

• ยกเลิกการใช้งาน SNMP หรือใช้งานโดยทำการตั้งค่า Community string ให้ยากต่อการเดา

ลิงก์ที่เกี่ยวข้อง

• Cisco Router Security Configuration Guide Part 1

ที่มา

• http://www.thaicert.nectec.or.th/paper/basic/router_guide.php

Pages - Menu

▼

Pages - Menu

▼

Pages

▼

Wednesday, February 28, 2007

Friday, February 23, 2007

Configuring IP Access Lists in Cisco Router

การคอนฟิก Access Lists ใน Cisco Router

1. การสร้าง Access-list ขึ้นใหม่แต่ละครั้งควรจะเริ่มต้นด้วยคำสั่ง no access-list xxx (เมื่อ xxx แทนตัวเลขใดๆ เช่น 123) ก่อนเสมอ เพื่อลบค่าเดิมในกรณีมีการใช้งานอยู่ก่อนหน้า

Cisco_Router1 (config) # no access-list 50

Cisco_Router1 (config) # access-list 50 permit host 192.168.10.9

Cisco_Router1 (config) # access-list 50 deny any log

2. กำหนดหมายเลขพอร์ตที่ต้องการควบคุมสำหรับในแต่ละ Access list ซึ่งจะช่วยเพิ่มประสิทธิภาพการทำงานของ IOS เนื่องจากทำให้ไม่ต้องทำการตรวจสอบข้อมูลในส่วน Header ทั้งหมดของแพ็กเก็ตโดยไม่จำเป็น

นอกจากนี้ ยังช่วยให้แน่ใจว่าข้อมูลการใช้งานที่เก็บในล็อกมีข้อมูลของหมายเลขพอร์ตที่ถูกต้อง โดยการกำหนดหมายเลขพอร์ตในช่วงที่ต้องการเป็นอาร์กิวเมนต์หนึ่งของ Access list ที่สร้างขึ้น ดังตัวอย่าง

no access-list 101

access-list 101 deny udp any range 1 65535 any range 1 65535 log

access-list 101 deny tcp any range 1 65535 any range 1 65535 log

access-list 101 deny ip any any log

คำสั่งในบรรทัดสุดท้ายใส่เพื่อให้แน่ใจว่า Router จะปฏิเสธแพ็กเก็ตที่ใช้งานโพรโตคอลอื่นๆ นอกเหนือจาก TCP และ UDP รวมทั้งเก็บค่าลงในล็อก

3. อนุญาต ให้เฉพาะแอดเดรสของเครือข่ายภายในส่งข้อมูลเข้าสู่ router ผ่านทางอินเทอร์เฟซภายใน โดยการบังคับที่ Access list รวมทั้งการปิดไม่ให้แอดเดรสที่ไม่ถูกต้องออกจากเครือข่ายที่อินเทอร์เฟซที่ เชื่อมต่อกับเครือข่ายภายนอก เพื่อป้องกันผู้บุกรุกไม่ให้ใช้ Router เป็นเครื่องมือในการโจมตีที่อื่น วิธีการนี้อาจจะไม่สามารถนำไปใช้งานได้จริงกับเครือข่ายที่มีความซับซ้อน

Cisco_Router1 (config) # no access-list 101

Cisco_Router1 (config) # access-list 101 permit ip 192.168.10.0 0.0.0.255 any

Cisco_Router1 (config) # access-list 101 deny udp any range 1 65535 any log

Cisco_Router1 (config) # access-list 101 deny tcp any range 1 65535 any log

Cisco_Router1 (config) # access-list 101 deny ip any any log

Cisco_Router1 (config) # interface eth 1

Cisco_Router1 (config-if) # ip access-group 101 in

Cisco_Router1 (config-if) # exit

Cisco_Router1 (config) # interface eth 0

Cisco_Router1 (config-if) # ip access-group 101 out

4. ไม่ควรให้แพ็กเก็ตที่มาจากภายนอก (จากเครือข่ายที่ไม่น่าเชื่อถือ) ผ่านเข้ามาในเครือข่าย เนื่องจากอาจจะเป็นแพ็กเก็ตที่มีการปลอมแปลง หรือส่งมาเพื่อโจมตีเครือข่าย สามารถทำได้โดยการแบ่งส่วนของเครือข่ายทั้งหมดตามแต่ละอินเทอร์เฟซของ Router และออกแบบว่าจะเลือกให้มีการส่งผ่านข้อมูล ที่มาจากเครือข่ายภายนอกและเครือข่ายที่ไม่น่าเชื่อถือจากที่ใดได้บ้าง

5. แพ็กเก็ตที่ส่งมาจากภายนอกที่มีแอดเดรสต้นทางเหมือนกับแอดเดรสของเครือข่ายภายในใดๆ (เครือข่ายที่เชื่อถือ) จัดว่าเป็นแพ็กเก็ตที่ส่งเข้ามาเพื่อโจมตีระบบโดยวิธีการ TCP sequence number guessing หรือวิธีอื่นๆ ในทำนองเดียวกัน จึงไม่ควรให้ผ่านเข้ามาในเครือข่าย ป้องกันได้โดยการสร้าง access list ขึ้นมาใช้งานที่แต่ละอินเทอร์เฟซที่ต้องติดต่อกับเครือข่ายที่ไม่น่าเชื่อถือ

6. สกัดกั้นแพ็กเก็ตชนิด Loopback (มาจากเครือข่าย 127.0.0.0) เนื่องจากแพ็กเก็ตเหล่านี้ไม่มีทางเกิดขึ้นได้จริง นอกจากนั้น ให้ดร็อปแพ็กเก็ตขาเข้า (Inbound) ที่มาจาก IP address ที่ถูกสำรองไว้ (ได้แก่ 10.0.0.0, 172.16.0.0 - 172.31.0.0 และ 192.168.0.0) [ตาม RFC 1918]

7. หากเครือข่ายไม่มีความจำเป็นต้องใช้ IP Multicast ก็ควรจะกั้นแพ็กเก็ตชนิด Multicast ด้วย

8. สกัดกั้นแพ็กเก็ตชนิด Broadcast

หมายเหตุ: การปิดแพ็กเก็ตชนิด Broadcast อาจจะทำให้บริการ DHCP และ BOOTP ไม่สามารถใช้งานได้ด้วย อย่างไรก็ตาม บริการทั้งสองอันนี้ไม่ควรนำมาใช้ที่อินเทอร์เฟซที่ต่อกับเครือข่ายภายนอกอยู่แล้ว

9. การโจมตีเครือข่ายจากภายนอกส่วนมากจะใช้วิธีการส่ง ICMP Redirect จึงควรปิดบริการนี้ (วิธีการที่ดีกว่านี้แต่มีความยุ่งยากมากขึ้นคือการอนุญาตให้แพ็กเก็ตชนิด ICMP ที่จำเป็นเพียงบางชนิดผ่านเข้าออก)

ตัวอย่างที่แสดงดังต่อไปนี้ เป็นวิธีการหนึ่งที่จะนำเอาคำแนะนำด้านบนไปใช้งานจริง

Cisco_Router2 (config) # no access-list 103

Cisco_Router2 (config) # ! block internal addresses

Cisco_Router2 (config) # access-list 103 deny ip 14.2.0.0 0.0.255.255 any log

Cisco_Router2 (config) # access-list 103 deny ip 14.1.0.0 0.0.255.255 any log

Cisco_Router2 (config) # ! block loopback/reserved addresses

Cisco_Router2 (config) # access-list 103 deny ip 127.0.0.0 0.255.255.255 any log

Cisco_Router2 (config) # access-list 103 deny ip 10.0.0.0 0.255.255.255 any log

Cisco_Router2 (config) # access-list 103 deny ip 172.16.0.0 0.15.255.255 any log

Cisco_Router2 (config) # access-list 103 deny ip 192.168.0.0 0.0.255.255 any log

Cisco_Router2 (config) # ! block multicast (if not used)

Cisco_Router2 (config) # access-list 103 deny ip 224.0.0.0 0.0.255.255 any

Cisco_Router2 (config) # ! block broadcast

Cisco_Router2 (config) # access-list 103 deny ip host 0.0.0.0 any log

Cisco_Router2 (config) # ! block ICMP redirects

Cisco_Router2 (config) # access-list 103 deny icmp any any redirect log

Cisco_Router2 (config) # interface eth 0/0

Cisco_Router2 (config-if) # ip access-group 103 in

10. ทำการสกัดกั้นแพ็กเก็ตที่มีแอดเดรสต้นทาง (Source Address) และแอดเดรสปลายทาง (Destination Address) เหมือนกันไม่ให้เข้ามาในเครือข่าย (แพ็กเก็ตลักษณะนี้จัดเป็นวิธีการบุกรุกเครือข่ายที่เรียกว่า "Land") โดยการสร้าง Access list ในลักษณะตามตัวอย่างด้านล่าง

Cisco_Router2 (config) # no access-list 101

Cisco_Router2 (config) # access-list 101 deny ip host 10.2.6.250 host 10.2.6.250 log

Cisco_Router2 (config) # access-list 101 permit ip any any

Cisco_Router2 (config) # interface Eth 0/0

Cisco_Router2 (config-if) # ip address 10.2.6.250 255.255.255.0

Cisco_Router2 (config-if) # ip access-group 101 in

11. กำหนดค่า Access list ให้กับ Virtual terminal line เพื่อควบคุมการ telnet เข้า Router ในลักษณะตามตัวอย่างด้านล่าง

Cisco_Router1 (config) # line vty 0 4

Cisco_Router1 (config-line) # access-class 93 in

Cisco_Router1 (config-line) # exit

Cisco_Router1 (config) # no access-list 93

Cisco_Router1 (config) # access-list 93 permit 10.1.1.1

Cisco_Router1 (config) # access-list 93 permit 10.1.1.2

ลิงก์ที่เกี่ยวข้อง

• Cisco Router Security Configuration Guide Part 1

ที่มา

• http://www.thaicert.nectec.or.th/paper/basic/router_guide.php

1. การสร้าง Access-list ขึ้นใหม่แต่ละครั้งควรจะเริ่มต้นด้วยคำสั่ง no access-list xxx (เมื่อ xxx แทนตัวเลขใดๆ เช่น 123) ก่อนเสมอ เพื่อลบค่าเดิมในกรณีมีการใช้งานอยู่ก่อนหน้า

Cisco_Router1 (config) # no access-list 50

Cisco_Router1 (config) # access-list 50 permit host 192.168.10.9

Cisco_Router1 (config) # access-list 50 deny any log

2. กำหนดหมายเลขพอร์ตที่ต้องการควบคุมสำหรับในแต่ละ Access list ซึ่งจะช่วยเพิ่มประสิทธิภาพการทำงานของ IOS เนื่องจากทำให้ไม่ต้องทำการตรวจสอบข้อมูลในส่วน Header ทั้งหมดของแพ็กเก็ตโดยไม่จำเป็น

นอกจากนี้ ยังช่วยให้แน่ใจว่าข้อมูลการใช้งานที่เก็บในล็อกมีข้อมูลของหมายเลขพอร์ตที่ถูกต้อง โดยการกำหนดหมายเลขพอร์ตในช่วงที่ต้องการเป็นอาร์กิวเมนต์หนึ่งของ Access list ที่สร้างขึ้น ดังตัวอย่าง

no access-list 101

access-list 101 deny udp any range 1 65535 any range 1 65535 log

access-list 101 deny tcp any range 1 65535 any range 1 65535 log

access-list 101 deny ip any any log

คำสั่งในบรรทัดสุดท้ายใส่เพื่อให้แน่ใจว่า Router จะปฏิเสธแพ็กเก็ตที่ใช้งานโพรโตคอลอื่นๆ นอกเหนือจาก TCP และ UDP รวมทั้งเก็บค่าลงในล็อก

3. อนุญาต ให้เฉพาะแอดเดรสของเครือข่ายภายในส่งข้อมูลเข้าสู่ router ผ่านทางอินเทอร์เฟซภายใน โดยการบังคับที่ Access list รวมทั้งการปิดไม่ให้แอดเดรสที่ไม่ถูกต้องออกจากเครือข่ายที่อินเทอร์เฟซที่ เชื่อมต่อกับเครือข่ายภายนอก เพื่อป้องกันผู้บุกรุกไม่ให้ใช้ Router เป็นเครื่องมือในการโจมตีที่อื่น วิธีการนี้อาจจะไม่สามารถนำไปใช้งานได้จริงกับเครือข่ายที่มีความซับซ้อน

Cisco_Router1 (config) # no access-list 101

Cisco_Router1 (config) # access-list 101 permit ip 192.168.10.0 0.0.0.255 any

Cisco_Router1 (config) # access-list 101 deny udp any range 1 65535 any log

Cisco_Router1 (config) # access-list 101 deny tcp any range 1 65535 any log

Cisco_Router1 (config) # access-list 101 deny ip any any log

Cisco_Router1 (config) # interface eth 1

Cisco_Router1 (config-if) # ip access-group 101 in

Cisco_Router1 (config-if) # exit

Cisco_Router1 (config) # interface eth 0

Cisco_Router1 (config-if) # ip access-group 101 out

4. ไม่ควรให้แพ็กเก็ตที่มาจากภายนอก (จากเครือข่ายที่ไม่น่าเชื่อถือ) ผ่านเข้ามาในเครือข่าย เนื่องจากอาจจะเป็นแพ็กเก็ตที่มีการปลอมแปลง หรือส่งมาเพื่อโจมตีเครือข่าย สามารถทำได้โดยการแบ่งส่วนของเครือข่ายทั้งหมดตามแต่ละอินเทอร์เฟซของ Router และออกแบบว่าจะเลือกให้มีการส่งผ่านข้อมูล ที่มาจากเครือข่ายภายนอกและเครือข่ายที่ไม่น่าเชื่อถือจากที่ใดได้บ้าง

5. แพ็กเก็ตที่ส่งมาจากภายนอกที่มีแอดเดรสต้นทางเหมือนกับแอดเดรสของเครือข่ายภายในใดๆ (เครือข่ายที่เชื่อถือ) จัดว่าเป็นแพ็กเก็ตที่ส่งเข้ามาเพื่อโจมตีระบบโดยวิธีการ TCP sequence number guessing หรือวิธีอื่นๆ ในทำนองเดียวกัน จึงไม่ควรให้ผ่านเข้ามาในเครือข่าย ป้องกันได้โดยการสร้าง access list ขึ้นมาใช้งานที่แต่ละอินเทอร์เฟซที่ต้องติดต่อกับเครือข่ายที่ไม่น่าเชื่อถือ

6. สกัดกั้นแพ็กเก็ตชนิด Loopback (มาจากเครือข่าย 127.0.0.0) เนื่องจากแพ็กเก็ตเหล่านี้ไม่มีทางเกิดขึ้นได้จริง นอกจากนั้น ให้ดร็อปแพ็กเก็ตขาเข้า (Inbound) ที่มาจาก IP address ที่ถูกสำรองไว้ (ได้แก่ 10.0.0.0, 172.16.0.0 - 172.31.0.0 และ 192.168.0.0) [ตาม RFC 1918]

7. หากเครือข่ายไม่มีความจำเป็นต้องใช้ IP Multicast ก็ควรจะกั้นแพ็กเก็ตชนิด Multicast ด้วย

8. สกัดกั้นแพ็กเก็ตชนิด Broadcast

หมายเหตุ: การปิดแพ็กเก็ตชนิด Broadcast อาจจะทำให้บริการ DHCP และ BOOTP ไม่สามารถใช้งานได้ด้วย อย่างไรก็ตาม บริการทั้งสองอันนี้ไม่ควรนำมาใช้ที่อินเทอร์เฟซที่ต่อกับเครือข่ายภายนอกอยู่แล้ว

9. การโจมตีเครือข่ายจากภายนอกส่วนมากจะใช้วิธีการส่ง ICMP Redirect จึงควรปิดบริการนี้ (วิธีการที่ดีกว่านี้แต่มีความยุ่งยากมากขึ้นคือการอนุญาตให้แพ็กเก็ตชนิด ICMP ที่จำเป็นเพียงบางชนิดผ่านเข้าออก)

ตัวอย่างที่แสดงดังต่อไปนี้ เป็นวิธีการหนึ่งที่จะนำเอาคำแนะนำด้านบนไปใช้งานจริง

Cisco_Router2 (config) # no access-list 103

Cisco_Router2 (config) # ! block internal addresses

Cisco_Router2 (config) # access-list 103 deny ip 14.2.0.0 0.0.255.255 any log

Cisco_Router2 (config) # access-list 103 deny ip 14.1.0.0 0.0.255.255 any log

Cisco_Router2 (config) # ! block loopback/reserved addresses

Cisco_Router2 (config) # access-list 103 deny ip 127.0.0.0 0.255.255.255 any log

Cisco_Router2 (config) # access-list 103 deny ip 10.0.0.0 0.255.255.255 any log

Cisco_Router2 (config) # access-list 103 deny ip 172.16.0.0 0.15.255.255 any log

Cisco_Router2 (config) # access-list 103 deny ip 192.168.0.0 0.0.255.255 any log

Cisco_Router2 (config) # ! block multicast (if not used)

Cisco_Router2 (config) # access-list 103 deny ip 224.0.0.0 0.0.255.255 any

Cisco_Router2 (config) # ! block broadcast

Cisco_Router2 (config) # access-list 103 deny ip host 0.0.0.0 any log

Cisco_Router2 (config) # ! block ICMP redirects

Cisco_Router2 (config) # access-list 103 deny icmp any any redirect log

Cisco_Router2 (config) # interface eth 0/0

Cisco_Router2 (config-if) # ip access-group 103 in

10. ทำการสกัดกั้นแพ็กเก็ตที่มีแอดเดรสต้นทาง (Source Address) และแอดเดรสปลายทาง (Destination Address) เหมือนกันไม่ให้เข้ามาในเครือข่าย (แพ็กเก็ตลักษณะนี้จัดเป็นวิธีการบุกรุกเครือข่ายที่เรียกว่า "Land") โดยการสร้าง Access list ในลักษณะตามตัวอย่างด้านล่าง

Cisco_Router2 (config) # no access-list 101

Cisco_Router2 (config) # access-list 101 deny ip host 10.2.6.250 host 10.2.6.250 log

Cisco_Router2 (config) # access-list 101 permit ip any any

Cisco_Router2 (config) # interface Eth 0/0

Cisco_Router2 (config-if) # ip address 10.2.6.250 255.255.255.0

Cisco_Router2 (config-if) # ip access-group 101 in

11. กำหนดค่า Access list ให้กับ Virtual terminal line เพื่อควบคุมการ telnet เข้า Router ในลักษณะตามตัวอย่างด้านล่าง

Cisco_Router1 (config) # line vty 0 4

Cisco_Router1 (config-line) # access-class 93 in

Cisco_Router1 (config-line) # exit

Cisco_Router1 (config) # no access-list 93

Cisco_Router1 (config) # access-list 93 permit 10.1.1.1

Cisco_Router1 (config) # access-list 93 permit 10.1.1.2

ลิงก์ที่เกี่ยวข้อง

• Cisco Router Security Configuration Guide Part 1

ที่มา

• http://www.thaicert.nectec.or.th/paper/basic/router_guide.php

Wednesday, February 21, 2007

Cisco Router Security Configuration Guide Part 1

การคอนฟิก Cisco Router เบื้องต้น

Router นั้นเป็นอุปกรณ์สำคัญตัวหนึ่งบนระบบเครือข่ายคอมพิวเตอร์ ทำหน้าที่รับ-ส่งข้อมูลระหว่างเครือข่ายต่างๆ Router นั้นมีการทำงานที่ซับซ้อนกว่าอุปกรณ์เครือข่ายอื่นๆ อย่าง Hub หรือ Switch และจะต้องมีการคอนฟิกระบบให้เหมาะสมกับระบบเครือข่ายก่อนจึงจะสามารถทำงานได้

สำหรับบทความนี้เป็นตอนที่ 1 จาก 2 ตอน ซึ่งจะอธิบายถึงคำแนะนำในการปรับแต่งค่าคอนฟิก Router ของ Cisco เพื่อให้มีความปลอดภัยจากการใช้งาน โดยคำสั่งต่างๆ นั้น จะอ้างอิงจากชุดคำสั่งของ Cisco อย่างไรก็ตาม ท่านสามารถนำคำแนะนำต่างๆ เหล่านี้ไปประยุกต์ใช้ให้เหมาะสมกับระบบเครือข่าย (รวมถึง Router ยี่ห้ออื่นๆ)

คำแนะนำโดยทั่วไปเกี่ยวกับการคอนฟิก Router

1. ควรสร้างนโยบายความปลอดภัยของ Router และปรับแต่งให้เหมาะสมอยู่เสมอ โดยในนโยบายนั้น ควรทำการระบุว่าผู้ใดบ้างได้รับอนุญาตให้เข้าใช้งาน Router และผู้ใดบ้างได้รับอนุญาตให้ปรับแต่งแก้ไขและอัพเดตการทำงานของ Router รวมทั้งเก็บบันทึกค่าการเข้าใช้งานและการปรับแต่งค่าทั้งหมดที่เกิดขึ้นจริงกับ Router

2. ให้คำอธิบายและเก็บบันทึกไฟล์ ที่ใช้กำหนดคอนฟิกของ Router การกระทำดังกล่าวนี้อาจจะดูเหมือนเป็นสิ่งง่ายเมื่อเปรียบเทียบกับความ ปลอดภัยที่จะได้รับ นอกจากนั้น ควรเก็บสำเนาคอนฟิกของ Router ทั้งหมดที่เหมือนกับคอนฟิกจริงที่ใช้งานไว้ตลอดเวลา (หากมีการแก้ไขคอนฟิกที่ Router ก็จะต้องแก้ไขค่าที่เก็บสำเนาไว้ด้วย) การกระทำดังกล่าวนี้จะช่วยให้สามารถตรวจสอบความเปลี่ยนแปลงที่เกิดขึ้นเมื่อ ถูกบุกรุก หรือใช้กู้คืนค่าดังกล่าวมาใช้งานเมื่อเกิดความเสียหายได้

3. สร้าง Access List เพื่อควบคุมการผ่านเข้าออกเครือข่าย โดยอนุญาตให้เฉพาะโปรโตคอล (Protocol) และบริการ (Service) ที่ผู้ใช้งานเครือข่ายจำเป็นต้องใช้เท่านั้น นอกเหนือจากนั้นจะไม่อนุญาตให้ผ่านเครือข่ายทั้งหมด

4. อัพเดท IOS ให้เป็นเวอร์ชันล่าสุดที่เป็นไปได้อยู่เสมอ โดยสอบถามข้อมูลเวอร์ชันที่เหมาะสมได้จากผู้แทนจำหน่ายหรือจากเว็บไซต์ของ Cisco (http://www.cisco.com)

5. ทดสอบความปลอดภัยโดยทั่วไปของ Router อยู่เสมอ โดยเฉพาะอย่างยิ่งเมื่อมีการเปลี่ยนแปลงคอนฟิกที่สำคัญของ Router

คำแนะนำเกี่ยวกับการเข้าถึง Router

1. ปิดความสามารถในการทำงานต่างๆ ของ Router ที่ไม่จำเป็นต้องใช้งาน เพื่อประหยัดพื้นที่หน่วยความจำและลดการทำงานของโปรเซสเซอร์ของ Router วิธีการดูว่ามีโปรเซสอะไรกำลังทำงานอยู่บ้างทำได้โดยการใช้คำสั่ง show proc ที่ Router แล้วสั่งปิดบริการทั้งหมดที่แน่ใจว่าไม่จำเป็นต้องใช้งาน โดยทั่วไป การทำงานของ Router ที่สามารถปิดการทำงานได้ ได้แก่

• Small services ปิดการทำงานด้วคำสั่ง no service tcp-small-servers

(echo, discard, chargen, etc.) ปิดการทำงานด้วคำสั่ง no service udp-small-servers

• BOOTP ปิดการทำงานด้วยคำสั่ง no ip bootp server

• Finger ปิดการทำงานด้วยคำสั่ง no service finger

• HTTP ปิดการทำงานด้วยคำสั่ง no ip http server

• Identd ปิดการทำงานด้วยคำสั่ง no ip identd (เฉพาะบางเวอร์ชันของ IOS)

• SNMP ปิดการทำงานด้วยคำสั่ง no snmp-server

2. ปิดการให้บริการต่างๆ ของ Router ที่ไม่จำเป็นต้องใช้ของ บริการเหล่านี้ใช้เพื่อการอนุญาตให้ส่งแพ็กเก็ตหลายชนิดผ่าน Router หรือส่งแพ็กเก็ตชนิดพิเศษบางชนิด หรือใช้เพื่อการปรับแต่งคอนฟิกของ Router จากแบบรีโมต โดยทั่วไป บริการของ Router ที่สามารถทำการปิดบริการได้ ได้แก่

• CDP ปิดบริการด้วยคำสั่ง no cdp run

• Remote config ปิดบริการด้วยคำสั่ง no service config

• Source routing ปิดบริการด้วยคำสั่ง no ip source-route

3. เพิ่มความปลอดภัยให้กับอินเทอร์เฟซของ Router โดยการใช้คำสั่งดังต่อไปนี้กำหนดไว้ที่ทุกอินเทอร์เฟซ (จะต้องทำที่โหมดของการกำหนดค่าให้อินเทอร์เฟซ)

• Unused interfaces ให้รันคำสั่ง shutdown

• No Smurf attacks ให้รันคำสั่ง no ip directed-broadcast

• Ad-hoc routing ให้รันคำสั่ง no ip proxy-arp

4. เพิ่มความปลอดภัยให้กับการติดต่อกับ Console line, Auxiliary line และ Virtual terminal line ของ Router มีความปลอดภัยมากขึ้นได้โดยการใช้คำสั่งดังต่อไปนี้ กำหนดไว้ที่ Console line และ Virtual terminal line (ดังตัวอย่างด้านล่าง) ส่วน auxiliary line หากไม่มีการใช้งานควรถูกปิด ตามตัวอย่างด้านล่าง

• Console Line

line con 0

exec-timeout 5 0

login

transport input telnet

• Auxiliary Line

line aux 0

no exec

exec-timeout 0 10

transport input telnet

• VTY lines

line vty 0 4

exec-timeout 5 0

login

transport input telnet

5. ควรเลือกใช้รหัสให้มีความปลอดภัยมากที่สุดเท่าที่จะทำได้ โดยเปิดใช้การตั้งค่ารหัสผ่านแบบ Enable Secret ซึ่งเป็นการเข้ารหัสของรหัสผ่านด้วยอัลกอริทึม MD-5 นอกจากนี้ ควรตั้งรหัสผ่านไว้สำหรับการเชื่อมต่อผ่านทาง Console line, Auxiliary line และ virtual terminal line ด้วย โดยค่ารหัสผ่านที่ตั้งให้กับแต่ละ Line นี้ควรได้รับการปกป้องในเบื้องต้นโดยการเรียกใช้คำสั่ง service password-encryption เพื่อให้เกิดการเข้ารหัสสำหรับรหัสผ่านทั้งหมด รายละเอียดดังตัวอย่างด้านล่าง

• Enable secret enable secret 0 2manyRt3s

• Console Line

line con 0

password Soda-4-jimmY

• Auxiliary Line

line aux 0

password Popcorn-4-sara

• VTY Lines

line vty 0 4

password Dots-4-grorg3

• Basic protection

service password-encryption

6. เก็บค่าคอนฟิก Router เป็นความลับเฉพาะผู้ที่มีส่วนเกี่ยวข้องหรือได้รับมอบหมาย ไม่ทำการเปิดเผยรายละเอียดการคอนฟิกและไฟล์คอนฟิกแก่ผู้ที่ไม่ได้รับอนุญาตโดยเด็ดขาด

ลิงก์ที่เกี่ยวข้อง

• Cisco Router Security Configuration Guide Part 2

• Configuring IP Access Lists in Cisco Router

ที่มา

• http://www.thaicert.nectec.or.th/paper/basic/Router_guide.php

Router นั้นเป็นอุปกรณ์สำคัญตัวหนึ่งบนระบบเครือข่ายคอมพิวเตอร์ ทำหน้าที่รับ-ส่งข้อมูลระหว่างเครือข่ายต่างๆ Router นั้นมีการทำงานที่ซับซ้อนกว่าอุปกรณ์เครือข่ายอื่นๆ อย่าง Hub หรือ Switch และจะต้องมีการคอนฟิกระบบให้เหมาะสมกับระบบเครือข่ายก่อนจึงจะสามารถทำงานได้

สำหรับบทความนี้เป็นตอนที่ 1 จาก 2 ตอน ซึ่งจะอธิบายถึงคำแนะนำในการปรับแต่งค่าคอนฟิก Router ของ Cisco เพื่อให้มีความปลอดภัยจากการใช้งาน โดยคำสั่งต่างๆ นั้น จะอ้างอิงจากชุดคำสั่งของ Cisco อย่างไรก็ตาม ท่านสามารถนำคำแนะนำต่างๆ เหล่านี้ไปประยุกต์ใช้ให้เหมาะสมกับระบบเครือข่าย (รวมถึง Router ยี่ห้ออื่นๆ)

คำแนะนำโดยทั่วไปเกี่ยวกับการคอนฟิก Router

1. ควรสร้างนโยบายความปลอดภัยของ Router และปรับแต่งให้เหมาะสมอยู่เสมอ โดยในนโยบายนั้น ควรทำการระบุว่าผู้ใดบ้างได้รับอนุญาตให้เข้าใช้งาน Router และผู้ใดบ้างได้รับอนุญาตให้ปรับแต่งแก้ไขและอัพเดตการทำงานของ Router รวมทั้งเก็บบันทึกค่าการเข้าใช้งานและการปรับแต่งค่าทั้งหมดที่เกิดขึ้นจริงกับ Router

2. ให้คำอธิบายและเก็บบันทึกไฟล์ ที่ใช้กำหนดคอนฟิกของ Router การกระทำดังกล่าวนี้อาจจะดูเหมือนเป็นสิ่งง่ายเมื่อเปรียบเทียบกับความ ปลอดภัยที่จะได้รับ นอกจากนั้น ควรเก็บสำเนาคอนฟิกของ Router ทั้งหมดที่เหมือนกับคอนฟิกจริงที่ใช้งานไว้ตลอดเวลา (หากมีการแก้ไขคอนฟิกที่ Router ก็จะต้องแก้ไขค่าที่เก็บสำเนาไว้ด้วย) การกระทำดังกล่าวนี้จะช่วยให้สามารถตรวจสอบความเปลี่ยนแปลงที่เกิดขึ้นเมื่อ ถูกบุกรุก หรือใช้กู้คืนค่าดังกล่าวมาใช้งานเมื่อเกิดความเสียหายได้

3. สร้าง Access List เพื่อควบคุมการผ่านเข้าออกเครือข่าย โดยอนุญาตให้เฉพาะโปรโตคอล (Protocol) และบริการ (Service) ที่ผู้ใช้งานเครือข่ายจำเป็นต้องใช้เท่านั้น นอกเหนือจากนั้นจะไม่อนุญาตให้ผ่านเครือข่ายทั้งหมด

4. อัพเดท IOS ให้เป็นเวอร์ชันล่าสุดที่เป็นไปได้อยู่เสมอ โดยสอบถามข้อมูลเวอร์ชันที่เหมาะสมได้จากผู้แทนจำหน่ายหรือจากเว็บไซต์ของ Cisco (http://www.cisco.com)

5. ทดสอบความปลอดภัยโดยทั่วไปของ Router อยู่เสมอ โดยเฉพาะอย่างยิ่งเมื่อมีการเปลี่ยนแปลงคอนฟิกที่สำคัญของ Router

คำแนะนำเกี่ยวกับการเข้าถึง Router

1. ปิดความสามารถในการทำงานต่างๆ ของ Router ที่ไม่จำเป็นต้องใช้งาน เพื่อประหยัดพื้นที่หน่วยความจำและลดการทำงานของโปรเซสเซอร์ของ Router วิธีการดูว่ามีโปรเซสอะไรกำลังทำงานอยู่บ้างทำได้โดยการใช้คำสั่ง show proc ที่ Router แล้วสั่งปิดบริการทั้งหมดที่แน่ใจว่าไม่จำเป็นต้องใช้งาน โดยทั่วไป การทำงานของ Router ที่สามารถปิดการทำงานได้ ได้แก่

• Small services ปิดการทำงานด้วคำสั่ง no service tcp-small-servers

(echo, discard, chargen, etc.) ปิดการทำงานด้วคำสั่ง no service udp-small-servers

• BOOTP ปิดการทำงานด้วยคำสั่ง no ip bootp server

• Finger ปิดการทำงานด้วยคำสั่ง no service finger

• HTTP ปิดการทำงานด้วยคำสั่ง no ip http server

• Identd ปิดการทำงานด้วยคำสั่ง no ip identd (เฉพาะบางเวอร์ชันของ IOS)

• SNMP ปิดการทำงานด้วยคำสั่ง no snmp-server

2. ปิดการให้บริการต่างๆ ของ Router ที่ไม่จำเป็นต้องใช้ของ บริการเหล่านี้ใช้เพื่อการอนุญาตให้ส่งแพ็กเก็ตหลายชนิดผ่าน Router หรือส่งแพ็กเก็ตชนิดพิเศษบางชนิด หรือใช้เพื่อการปรับแต่งคอนฟิกของ Router จากแบบรีโมต โดยทั่วไป บริการของ Router ที่สามารถทำการปิดบริการได้ ได้แก่

• CDP ปิดบริการด้วยคำสั่ง no cdp run

• Remote config ปิดบริการด้วยคำสั่ง no service config

• Source routing ปิดบริการด้วยคำสั่ง no ip source-route

3. เพิ่มความปลอดภัยให้กับอินเทอร์เฟซของ Router โดยการใช้คำสั่งดังต่อไปนี้กำหนดไว้ที่ทุกอินเทอร์เฟซ (จะต้องทำที่โหมดของการกำหนดค่าให้อินเทอร์เฟซ)

• Unused interfaces ให้รันคำสั่ง shutdown

• No Smurf attacks ให้รันคำสั่ง no ip directed-broadcast

• Ad-hoc routing ให้รันคำสั่ง no ip proxy-arp

4. เพิ่มความปลอดภัยให้กับการติดต่อกับ Console line, Auxiliary line และ Virtual terminal line ของ Router มีความปลอดภัยมากขึ้นได้โดยการใช้คำสั่งดังต่อไปนี้ กำหนดไว้ที่ Console line และ Virtual terminal line (ดังตัวอย่างด้านล่าง) ส่วน auxiliary line หากไม่มีการใช้งานควรถูกปิด ตามตัวอย่างด้านล่าง

• Console Line

line con 0

exec-timeout 5 0

login

transport input telnet

• Auxiliary Line

line aux 0

no exec

exec-timeout 0 10

transport input telnet

• VTY lines

line vty 0 4

exec-timeout 5 0

login

transport input telnet

5. ควรเลือกใช้รหัสให้มีความปลอดภัยมากที่สุดเท่าที่จะทำได้ โดยเปิดใช้การตั้งค่ารหัสผ่านแบบ Enable Secret ซึ่งเป็นการเข้ารหัสของรหัสผ่านด้วยอัลกอริทึม MD-5 นอกจากนี้ ควรตั้งรหัสผ่านไว้สำหรับการเชื่อมต่อผ่านทาง Console line, Auxiliary line และ virtual terminal line ด้วย โดยค่ารหัสผ่านที่ตั้งให้กับแต่ละ Line นี้ควรได้รับการปกป้องในเบื้องต้นโดยการเรียกใช้คำสั่ง service password-encryption เพื่อให้เกิดการเข้ารหัสสำหรับรหัสผ่านทั้งหมด รายละเอียดดังตัวอย่างด้านล่าง

• Enable secret enable secret 0 2manyRt3s

• Console Line

line con 0

password Soda-4-jimmY

• Auxiliary Line

line aux 0

password Popcorn-4-sara

• VTY Lines

line vty 0 4

password Dots-4-grorg3

• Basic protection

service password-encryption

6. เก็บค่าคอนฟิก Router เป็นความลับเฉพาะผู้ที่มีส่วนเกี่ยวข้องหรือได้รับมอบหมาย ไม่ทำการเปิดเผยรายละเอียดการคอนฟิกและไฟล์คอนฟิกแก่ผู้ที่ไม่ได้รับอนุญาตโดยเด็ดขาด

ลิงก์ที่เกี่ยวข้อง

• Cisco Router Security Configuration Guide Part 2

• Configuring IP Access Lists in Cisco Router

ที่มา

• http://www.thaicert.nectec.or.th/paper/basic/Router_guide.php

Monday, February 19, 2007

การเลื้อกซื้อ LCD Monitor

การเลื้อกซื้อ LCD Monitor

LCD Monitor ในปัจจุบันนั้นเป็นที่นิยมใช้งานกันอย่างกว้างขวาง เนื่องจากราคาที่ถูกลงค่อนข้างมาก โดย LCD ย่อมาจาก Liquid Crystal Display มี 2 แบบ คือ

1. Passive Display

2. Active Display หรือ Thin Film Transistors (TFT)

ปัจจุบันได้พัฒนาเทคโนโลยี Organic Light-Emiiting Diodes (OLED) ซึ่งดีกว่า LCD แต่ต้นทุนยังสูงอยู่ แต่ในอนาคตน่าจะได้รับความนิยมมากขึ้น

การเลือกซื้อ LCD Monitor

ในการซื้อ LCD Monitor นั้น ต้องพิจารณาคุณสมบัติต่างๆ ดังนี้

1. Resolution ความสามารถในการแสดงรายละเอียด ค่ายิ่งมากจะยิ่งดี ขึ้นอยู่กับ Graphic Card ของเครื่องด้วย)โดยทั่วไปจอ LCD ขนาด 17" จะมีค่า Resolution สูงสุดเท่ากับ 1280 x 1024 (SXGA) ที่ 70 Hz

2. Brightness หรือ ความสว่าง หน่วยเป็น cd/m2 (candle/m*m)ซึ่งค่ายิ่งมากจะยิ่งดี เพราะจะทำให้การมองเห็นภาพชัดเจนขึ้น โดยทั่วไปจอ LCD ขนาด 17" จะมีค่าความสว่าง 300-350 cd/m2

3. Contrast เป็นค่าอัตราส่วนความแตกต่างระหว่างสีดำกับสีขาว ซึ่งค่ายิ่งมากจะยิ่งดี เพราะจะทำให้การแสดงภาพมีความคมชัดสมจริงขึ้น โดยทั่วไปจอ LCD ขนาด 17" จะมีค่า Contrat เท่ากับ 600:1

4. View Angle หรือ มุมมองในแนวนอนและแนวตั้ง มีหน่วยเป็นองศา ซึ่งค่ายิ่งมากจะยิ่งดี โดยทั่วไปจอ LCD ขนาด 17" จะมีค่า View Angle เท่ากับ 160/160 องศา เราสามารถทดลองได้ง่ายๆ ทดลองมองจากมุมด้าน ซ้าย-ขวา และ บน-ล่างดู จะเห็นภาพสีและความสว่างแตกต่างกันกับการดูจอภาพแบบตรงหน้า

5. Response Time หรือ ความเร็วในการตอบสนองการเปลี่ยนแปลงของภาพ มีหน่วยเป็น 1 ส่วนพันวินาที (ms) ค่ายิ่งต่ำยิ่งดี โดยหากค่าต่ำจะทำให้การแสดงผลเบลอเหมือนมีเงานซ้อนกันอยู่ โดยทั่วไปจอ LCD ขนาด 17" จะมีค่า Response Time เท่ากับ 8-14 ms

6. Input - รองรับสัญญาณ Input แบบ DVI-D หรือ D-SUB (ขึ้นอยู่กับ Graphic Card ของเครื่องด้วย)โดย DVI-D จะให้การแสดงภาพที่ดีกว่า D-SUB

7. Dead Pixel คือ จุดดำที่เกิดจากจุดสีเสีย ซึ่งผู้ผลิตแต่ละรายจะมีนโยบายไม่เหมือนกัน โดยทั่วไปจะเลือกทีไม่มีจุดบอด และรับประกันมี Dead Pixel ไม่เกิน 6-10 จุด เป็นต้น

8.อื่นๆ เช่น

- มีลำโพงในตัว

- มีซอฟต์ช่วยในการปรับแต่ง

- มีแสตนด์ที่สามารถปรับความสูงได้

* การทดสอบ Dead Pixel สามารถทำได้โดยใช้ซอฟต์แวร์ช่วย เช่น Nokia LCD Monitor Test

การเลือกซื้อ LCD Monitor

© 2007 Thai Windows Administrator, All Rights Reserved.

LCD Monitor ในปัจจุบันนั้นเป็นที่นิยมใช้งานกันอย่างกว้างขวาง เนื่องจากราคาที่ถูกลงค่อนข้างมาก โดย LCD ย่อมาจาก Liquid Crystal Display มี 2 แบบ คือ

1. Passive Display

2. Active Display หรือ Thin Film Transistors (TFT)

ปัจจุบันได้พัฒนาเทคโนโลยี Organic Light-Emiiting Diodes (OLED) ซึ่งดีกว่า LCD แต่ต้นทุนยังสูงอยู่ แต่ในอนาคตน่าจะได้รับความนิยมมากขึ้น

การเลือกซื้อ LCD Monitor

ในการซื้อ LCD Monitor นั้น ต้องพิจารณาคุณสมบัติต่างๆ ดังนี้

1. Resolution ความสามารถในการแสดงรายละเอียด ค่ายิ่งมากจะยิ่งดี ขึ้นอยู่กับ Graphic Card ของเครื่องด้วย)โดยทั่วไปจอ LCD ขนาด 17" จะมีค่า Resolution สูงสุดเท่ากับ 1280 x 1024 (SXGA) ที่ 70 Hz

2. Brightness หรือ ความสว่าง หน่วยเป็น cd/m2 (candle/m*m)ซึ่งค่ายิ่งมากจะยิ่งดี เพราะจะทำให้การมองเห็นภาพชัดเจนขึ้น โดยทั่วไปจอ LCD ขนาด 17" จะมีค่าความสว่าง 300-350 cd/m2

3. Contrast เป็นค่าอัตราส่วนความแตกต่างระหว่างสีดำกับสีขาว ซึ่งค่ายิ่งมากจะยิ่งดี เพราะจะทำให้การแสดงภาพมีความคมชัดสมจริงขึ้น โดยทั่วไปจอ LCD ขนาด 17" จะมีค่า Contrat เท่ากับ 600:1

4. View Angle หรือ มุมมองในแนวนอนและแนวตั้ง มีหน่วยเป็นองศา ซึ่งค่ายิ่งมากจะยิ่งดี โดยทั่วไปจอ LCD ขนาด 17" จะมีค่า View Angle เท่ากับ 160/160 องศา เราสามารถทดลองได้ง่ายๆ ทดลองมองจากมุมด้าน ซ้าย-ขวา และ บน-ล่างดู จะเห็นภาพสีและความสว่างแตกต่างกันกับการดูจอภาพแบบตรงหน้า

5. Response Time หรือ ความเร็วในการตอบสนองการเปลี่ยนแปลงของภาพ มีหน่วยเป็น 1 ส่วนพันวินาที (ms) ค่ายิ่งต่ำยิ่งดี โดยหากค่าต่ำจะทำให้การแสดงผลเบลอเหมือนมีเงานซ้อนกันอยู่ โดยทั่วไปจอ LCD ขนาด 17" จะมีค่า Response Time เท่ากับ 8-14 ms

6. Input - รองรับสัญญาณ Input แบบ DVI-D หรือ D-SUB (ขึ้นอยู่กับ Graphic Card ของเครื่องด้วย)โดย DVI-D จะให้การแสดงภาพที่ดีกว่า D-SUB

7. Dead Pixel คือ จุดดำที่เกิดจากจุดสีเสีย ซึ่งผู้ผลิตแต่ละรายจะมีนโยบายไม่เหมือนกัน โดยทั่วไปจะเลือกทีไม่มีจุดบอด และรับประกันมี Dead Pixel ไม่เกิน 6-10 จุด เป็นต้น

8.อื่นๆ เช่น

- มีลำโพงในตัว

- มีซอฟต์ช่วยในการปรับแต่ง

- มีแสตนด์ที่สามารถปรับความสูงได้

* การทดสอบ Dead Pixel สามารถทำได้โดยใช้ซอฟต์แวร์ช่วย เช่น Nokia LCD Monitor Test

การเลือกซื้อ LCD Monitor

© 2007 Thai Windows Administrator, All Rights Reserved.

Tuesday, February 13, 2007

Windows Vista Grace Period Extended

ขยายเวลา Grace Period ของ Windows Vista

หลังจากติดตั้ง Windows Vista แล้วเสร็จ โดยดีฟอลท์นั้น ผู้ใช้จะต้องทำการ activate ภายใน 30 วัน มิฉะนั้นจะไม่สามารถใช้วินโดวส์ต่อไปได้ แต่อย่างไรก็ตามเราสามารถขยายระยะเวลาการ Activate หรือ Grace Period จาก 30 วันไปเป็น 120 วันได้ โดยการกระทำดังกล่าวนี้ไม่เป็นการละเมิดลิขสิทธิ์และได้รับรองอย่างเป็นทางการจากไมโครซอฟท์ และไม่ต้องใช้วิธีการแฮ็กก์ระบบแต่อย่างใดทั้งสิ้น โดยวิธีการขยายระยะเวลาการ Activate หรือ Grace Period ของ Windows Vista เป็น 120 วัน ในทำการรันคำสั่งด้านล่าง ที่คอมมานด์พร็อมพ์

cmd>slmgr -rearm

เสร็จแล้วให้ทำการรีบูตระบบเพื่อให้การเปลี่ยนแปลงมีผล หลังจากเครื่องพร้อมใช้งาน Windows Vista ก็จะแจ้งให้ทำการ activate ภายใน 30 วัน โดยวิธีการนี้สามารถทำได้เพียง 3 ครั้ง นั้นคือ รวมแล้วจะมีระยะเวลาการ Activate หรือ Grace Period เป็น 120 วัน

แหล่งข้อมูลอ้างอิง

• www.codinghorror.com

© 2007 Thai Windows Administrator, All Rights Reserved.

หลังจากติดตั้ง Windows Vista แล้วเสร็จ โดยดีฟอลท์นั้น ผู้ใช้จะต้องทำการ activate ภายใน 30 วัน มิฉะนั้นจะไม่สามารถใช้วินโดวส์ต่อไปได้ แต่อย่างไรก็ตามเราสามารถขยายระยะเวลาการ Activate หรือ Grace Period จาก 30 วันไปเป็น 120 วันได้ โดยการกระทำดังกล่าวนี้ไม่เป็นการละเมิดลิขสิทธิ์และได้รับรองอย่างเป็นทางการจากไมโครซอฟท์ และไม่ต้องใช้วิธีการแฮ็กก์ระบบแต่อย่างใดทั้งสิ้น โดยวิธีการขยายระยะเวลาการ Activate หรือ Grace Period ของ Windows Vista เป็น 120 วัน ในทำการรันคำสั่งด้านล่าง ที่คอมมานด์พร็อมพ์

cmd>slmgr -rearm

เสร็จแล้วให้ทำการรีบูตระบบเพื่อให้การเปลี่ยนแปลงมีผล หลังจากเครื่องพร้อมใช้งาน Windows Vista ก็จะแจ้งให้ทำการ activate ภายใน 30 วัน โดยวิธีการนี้สามารถทำได้เพียง 3 ครั้ง นั้นคือ รวมแล้วจะมีระยะเวลาการ Activate หรือ Grace Period เป็น 120 วัน

แหล่งข้อมูลอ้างอิง

• www.codinghorror.com

© 2007 Thai Windows Administrator, All Rights Reserved.

Internet Explorer 7 Phishing Filter

วิธีเปิดใช้งาน Phishing Filter ใน Internet Explorer 7

บทความโดย: Thai Windows Administrator Blog

ใน Internet Explorer 7 จะมีฟีเจอร์ Phishing Filter ซึ่งช่วยป้องกันผู้ใช้ไม่ให้ตกเป็นเหยื่อของการโจมตีแบบ Phishing หรือการปลอมแปลงเป็นเว็บไซต์ที่มีชื่อเสียง โดยดีฟอลท์นั้น Internet Explorer 7 จะถามให้ตั้งค่าในการเปิดใช้งานโปรแกรมครั้งแรก

อย่างไรก็ตาม กรณีที่ไม่ได้ทำการเปิดใช้งานฟีเจอร์ Phishing Filter ในครั้งแรกที่เปิดใช้งาน Internet Explorer 7 สามารถทำการเปิดใช้งานแบบแมนนวลได้จากเมนู Internet Options ตามขั้นตอนดังนี้

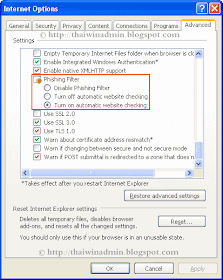

1. ในหน้าต่าง Internet Explorer 7 ให้คลิกเมนู Tools แล้วคลิก Internet Options

2. ในไดอะล็อกบ็อกซ์ Internet Options ให้คลิกบนแท็บ Advanced

3. บนแท็บ Advanced อ็อปชัน ให้เลื่อนลงไปจนถึงหัวข้อ Phishing Filter (กรอบสีส้ม) แล้วเลือกตั้งค่าตามข้อใดข้อหนึ่งจากตัวเลือก 3 ตัว เสร็จแล้วคลิก OK (แนะนำให้เลือกเป็น Turn on automatic website checking เพื่อความปลอดภัย)

• Disable Phishing Filter

• Turn off automatic website checking

• Turn on automatic website checking

Phishing Filter

4. ทำการรีสตาร์ท Internet Explorer เพื่อให้การตั้งค่ามีผล

หลังจากรีสตาร์ท Internet Explorer เสร็จเรียบร้อย ในการท่องอินเทอร์เน็ตครั้งต่อๆ ไป ฟีเจอร์ Phishing Filter ก็จะช่วยป้องกันผู้ใช้เว็บไซต์ Phishing ซึ่งมีมากในปัจจุบัน

หมายเหตุ: ผมขอแนะนำให้เปิดใช้งาน Phishing Filter เพื่อเพิ่มความปลอดภัยในการท่องอินเทอร์เน็ตครับ

© 2007 TWA Blog All Rights Reserved.

บทความโดย: Thai Windows Administrator Blog

ใน Internet Explorer 7 จะมีฟีเจอร์ Phishing Filter ซึ่งช่วยป้องกันผู้ใช้ไม่ให้ตกเป็นเหยื่อของการโจมตีแบบ Phishing หรือการปลอมแปลงเป็นเว็บไซต์ที่มีชื่อเสียง โดยดีฟอลท์นั้น Internet Explorer 7 จะถามให้ตั้งค่าในการเปิดใช้งานโปรแกรมครั้งแรก

อย่างไรก็ตาม กรณีที่ไม่ได้ทำการเปิดใช้งานฟีเจอร์ Phishing Filter ในครั้งแรกที่เปิดใช้งาน Internet Explorer 7 สามารถทำการเปิดใช้งานแบบแมนนวลได้จากเมนู Internet Options ตามขั้นตอนดังนี้

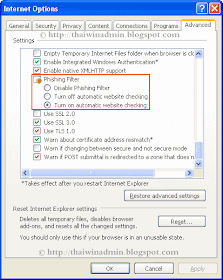

1. ในหน้าต่าง Internet Explorer 7 ให้คลิกเมนู Tools แล้วคลิก Internet Options

2. ในไดอะล็อกบ็อกซ์ Internet Options ให้คลิกบนแท็บ Advanced

3. บนแท็บ Advanced อ็อปชัน ให้เลื่อนลงไปจนถึงหัวข้อ Phishing Filter (กรอบสีส้ม) แล้วเลือกตั้งค่าตามข้อใดข้อหนึ่งจากตัวเลือก 3 ตัว เสร็จแล้วคลิก OK (แนะนำให้เลือกเป็น Turn on automatic website checking เพื่อความปลอดภัย)

• Disable Phishing Filter

• Turn off automatic website checking

• Turn on automatic website checking

Phishing Filter

4. ทำการรีสตาร์ท Internet Explorer เพื่อให้การตั้งค่ามีผล

หลังจากรีสตาร์ท Internet Explorer เสร็จเรียบร้อย ในการท่องอินเทอร์เน็ตครั้งต่อๆ ไป ฟีเจอร์ Phishing Filter ก็จะช่วยป้องกันผู้ใช้เว็บไซต์ Phishing ซึ่งมีมากในปัจจุบัน

หมายเหตุ: ผมขอแนะนำให้เปิดใช้งาน Phishing Filter เพื่อเพิ่มความปลอดภัยในการท่องอินเทอร์เน็ตครับ

© 2007 TWA Blog All Rights Reserved.